Prinsip IT Risk Management

Menurut Committee on National Security Systems (sebuah departemen di negara Amerika yang

bertanggung jawab terhadap system keamanan dunia maya), information security atau keamanan

system informasi adalah perlindungan informasi dan elemen elemennya termasuk system dan

perangkat kerasnya. Jika dihubungkan dengan goal dari information security, yaitu

confidentiality, integrity dan availability (dikenal dengan segitiga CIA), maka information

security adalah sebuah perlindungan informasi dari confidentiality, integrity dan availability

pada saat informasi tersebut sedang di proses, di transmisikan, ataupun dalam penyimpanannya.

Dalam hal ini, yang dimaksud segi tiga CIA adalah:

- Confidentiality, yaitu proses untuk mengamankan dan memastikan bahwa hanya orang yang berhak saja yang dapat mengakses informasi tertentu. Informasi ini berkaitan dengan data personal dan dan bersifat rahasia. Data personal lebih berkaitan dengan data pribadi, sedang data yang bersifat rahasia lebih berkaitan dengan data yang dimiliki oleh suatu organisasi.

- Integrity, yaitu sebuah jaminan bahwa semua data tersedia dalam keadaan utuh dan lengkap sesuai apa adanya. Menjamin bahwa data tersebut tidak dapat dimodifikasi oleh orang yang tidak berhak.

- Availability, yaitu usaha supaya data akan dapat diakses setiap saat, tanpa delay, dan tersedia dengan utuh tanpa cacat.

1.1 Jenis-jenis ancaman

Menurut Whitman dalam bukunya Principles of Incident Response and Disaster Recovery, faktor

faktor atau ancaman ancaman yang dapat mengganggu tujuan dari information security ini

adalah:

- Kesalahan manusia (Acts of human error or failure): ancaman karena kesalahan manusiadi mana kejadian tersebut bukan disengaja atau tanpa maksud jahat.

- HAKI (Compromises to intellectual property (IP)): ancaman dari pelanggaran dalam penggunaan HAKI seperti hak cipta, rahasia dagang, merek dagang, hak paten.Pelanggaran HAKI yang paling umum adalah pembajakan perangkat lunak.

- Pelanggaran yang disengaja (Deliberate acts of trespass): mengakses secara tidak sah ke informasi yang bersifat rahasia dan pribadi. Contohnya seorang hacker menggunakan perangkat lunak untuk mendapatkan akses ke informasi secara ilegal.

- Tindakan untuk tujuan pemerasan: menuntut kompensasi untuk mengembalikan rahasia informasi yang diperoleh oleh penyerang.

- Tindakan disengaja untuk sabotase atau vandalisme: Upaya untuk menghancurkan aset atau merusak citra organisasi.

- Tindakan pencurian yang disengaja: mengambil barang orang lain secara illegal.

- Serangan dengan perangkat lunak: perangkat lunak yang berbahaya yang dirancang untuk merusak, menghancurkan, atau menolak layanan ke system, termasuk virus, worm, trojan horse, backdoors, serangan DoS, dan distributed denial of service (DDoS).

- Kejadian alam: Tak terduga dan sering tidak dapat diramalkan, termasuk kebakaran, banjir, gempa bumi, petir, badai, letusan gunung berapi, serangan serangga.Dapat juga mempengaruhi personil serta peralatan.

- Penyimpangan dalam kualitas pelayanan, oleh penyedia layanan. Produk atau jasa terhenti atau tidak dapat berjalan sebagai mana mestinya. (listrik, air, bandwidth jaringan, dll).

- Kerusakan atau kesalahan teknis dari peralatan: Cacat bawaan peralatan yang menyebabkan sistem bekerja tidak sesuai dengan diharapkan, menyebabkan layanan tidak dapat diberikan dengan baik atau kurangnya ketersediaan.

- Kesalahan dan kegagalan Software:. Termasuk bug dan kondisi tertentu yang belum teruji. Mungkin termasuk cara pintas (shortcut) yang sengaja dibuat oleh programmer untuk alasan tertentu tetapi lupa untuk di hapus.

- Teknik dan peralatan yang telah usang: infrastruktur yang sudah ketinggalan jaman menyebabkan sistem tidak dapat diandalkan dan tidak dapat dipercaya.

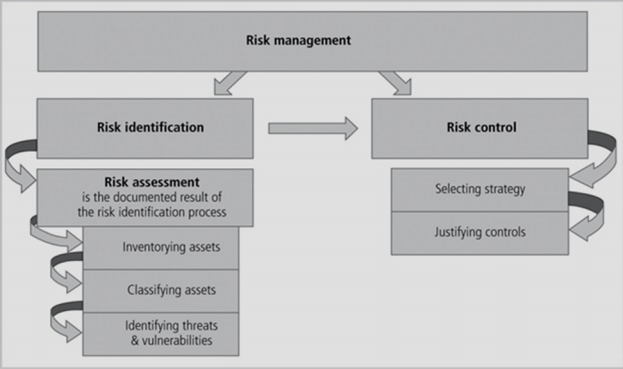

1.2 Risk Management

Sebagai bagian dari information security, risk management adalah proses untuk mengindentifikasi resiko termasuk ancaman ancaman terhadap kelangsungan bisnis perusahaan dan bagaimana cara mengontrol ancaman ancaman tersebut. Salah satu program dari risk management adalah pembuatan dan penerapan contingency planning. Sebelum berbicara contingency planning secara lebih dalam, maka harus dipahami dulu konsep risk management.

Proses untuk mengindentifikasi risk dan mengontrol risk yang mungkin akan terjadi

disebut risk management.

• Risk Identification:

– Process of examining and documenting the security posture of an organization’s

information technology

• Risk Control:

– Process of applying controls to reduce the risks to data and information systems

Secara detail, Risk Management dapat di lihat pada diagram dibawah ini