Pengantar Information Security

Menurut Committee on National Security Systems (sebuah departemen di negara Amerika yang bertanggung jawab terhadap system keamanan dunia maya), information security atau keamanan system informasi adalah perlindungan informasi dan elemen elemennya termasuk system dan perangkat kerasnya. Jika dihubungkan dengan goal dari information security, yaitu confidentiality, integrity dan availability (dikenal dengan segitiga CIA), maka information security adalah sebuah perlindungan informasi dari confidentiality, integrity dan availability pada saat informasi tersebut sedang di proses, di transmisikan, ataupun dalam penyimpanannya. Dalam hal ini, yang dimaksud segi tiga CIA adalah:

- Confidentiality, yaitu proses untuk mengamankan dan memastikan bahwa hanya orang yang berhak saja yang dapat mengakses informasi tertentu. Informasi ini berkaitan dengan data personal dan dan bersifat rahasia. Data personal lebih berkaitan dengan data pribadi, sedang data yang bersifat rahasia lebih berkaitan dengan data yang dimiliki oleh suatu organisasi.

- Integrity, yaitu sebuah jaminan bahwa semua data tersedia dalam keadaan utuh dan lengkap sesuai apa adanya. Menjamin bahwa data tersebut tidak dapat dimodifikasi oleh orang yang tidak berhak.

- Availability, yaitu usaha supaya data akan dapat diakses setiap saat, tanpa delay, dan tersedia dengan utuh tanpa cacat.

1.1 Jenis-jenis ancaman

Menurut Whitman dalam bukunya Principles of Incident Response and Disaster Recovery, faktor faktor atau ancaman ancaman yang dapat mengganggu tujuan dari information security ini adalah:

1. Kesalahan manusia (Acts of human error or failure): ancaman karena kesalahan manusia di mana kejadian tersebut bukan disengaja atau tanpa maksud jahat.

2. HAKI (Compromises to intellectual property (IP)): ancaman dari pelanggaran dalam penggunaan HAKI seperti hak cipta, rahasia dagang, merek dagang, hak

paten. Pelanggaran HAKI yang paling umum adalah pembajakan perangkat lunak.

3. Pelanggaran yang disengaja (Deliberate acts of trespass): mengakses secara tidak sah ke informasi yang bersifat rahasia dan pribadi. Contohnya seorang hacker menggunakan perangkat lunak untuk mendapatkan akses ke informasi secara ilegal.

4. Tindakan untuk tujuan pemerasan: menuntut kompensasi untuk mengembalikan rahasia informasi yang diperoleh oleh penyerang.

5. Tindakan disengaja untuk sabotase atau vandalisme: Upaya untuk menghancurkan aset atau merusak citra organisasi.

6. Tindakan pencurian yang disengaja: mengambil barang orang lain secara illegal.

7. Serangan dengan perangkat lunak: perangkat lunak yang berbahaya yang dirancang untuk merusak, menghancurkan, atau menolak layanan ke system, termasuk virus, worm, trojan horse, backdoors, serangan DoS, dan distributed denial of service (DDoS).

8. Kejadian alam: Tak terduga dan sering tidak dapat diramalkan, termasuk kebakaran, banjir, gempa bumi, petir, badai, letusan gunung berapi, serangan serangga.Dapat juga mempengaruhi personil serta peralatan.

9. Penyimpangan dalam kualitas pelayanan, oleh penyedia layanan. Produk atau jasa terhenti atau tidak dapat berjalan sebagai mana mestinya. (listrik, air, bandwidth jaringan, dll).

10. Kerusakan atau kesalahan teknis dari peralatan: Cacat bawaan peralatan yang menyebabkan sistem bekerja tidak sesuai dengan diharapkan, menyebabkan layanan tidak dapat diberikan dengan baik atau kurangnya ketersediaan.

11. Kesalahan dan kegagalan Software:. Termasuk bug dan kondisi tertentu yang belum teruji. Mungkin termasuk cara pintas (shortcut) yang sengaja dibuat oleh programmer untuk alasan tertentu tetapi lupa untuk di hapus.

12. Teknik dan peralatan yang telah usang: infrastruktur yang sudah ketinggalan jaman menyebabkan sistem tidak dapat diandalkan dan tidak dapat dipercaya.

1.2 Risk Management

Sebagai bagian dari information security, risk management adalah proses untuk mengindentifikasi resiko termasuk ancaman ancaman terhadap kelangsungan bisnis perusahaan dan bagaimana cara mengontrol ancaman ancaman tersebut. Salah satu program dari risk management adalah pembuatan dan penerapan contingency planning. Sebelum berbicara contingency planning secara lebih dalam, maka harus dipahami dulu konsep risk management.

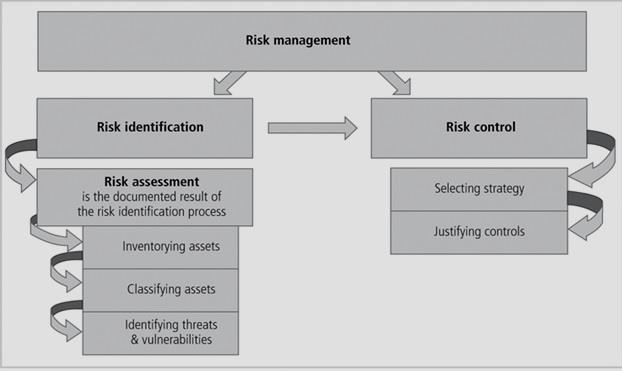

Proses untuk mengindentifikasi risk dan mengontrol risk yang mungkin akan terjadi disebut risk management. Pada gambar 1, di tunjukkan dengan lebih jelas bagian bagian dari risk manajemen, yaitu:

• Risk Identification:

– Process untuk mengindentifikasi dan membuat dokumen tentang semua ancaman yang mungkin terjadi. Selanjutnya pada tahap ini juga dilakukan risk assessment, yaitu sebuah proses untuk memilah milah mana ancaman yang sangat berpotensial untuk merugikan dan mana yang kemungkinan kecil dapat terjadi.

• Risk Control:

– Proses untuk mengontrol ancaman ancaman sehingga dapat mengurangi atau menghilangkan akibat dari ancaman ancaman terhadap informasi.

Pada dasarnya IT risk management ini mempunyai filosofi dari seorang ahli perang dari china yaitu jendral Sun Tzu, beliau mempunyai konsep seperti dibawah ini:

If you know the enemy and know yourself, you need not fear the result of a hundred battles. If you know yourself but not the enemy, for every victory gained you will also suffer a defeat. If you know neither the enemy nor yourself, you will succumb in every battle.

Pada filosofi diatas, apabila kita mengetahui kekuatan dan kemampuan musuh serta mengetahui kekuatan dan kemampuan kita sendiri maka kita dapat memprediksi resiko yang akan terjadi. Jika kita tidak mengetahui kekuatan lawan dan hanya mengetahui

kekuatan dan kemampuan kita sendiri maka kemungkinan kita dapat mendapatkan kerugian dari resiko yang tidak kita ketahui. Adalah sangat berbahaya bila kita tidak mengetahui kekuatan musuh dan juga tidak mengetahui kekuatan kita sendiri.

Know yourself:

Untuk mengetahui kekuatan dan kemampuan diri kita sendiri maka yang harus dilakukan adalah:

Identifikasi semua data dan informasi yang ada di tempat kita bekerja

Lakukan analisa terhadap semua data dan informasi tersebut

Pahami benar benar aliran data dan informasi tersebut

Identifikasi asset, yaitu semua hardware dan software yang digunakan untuk menyimpan, memproses dan mengirimkan data atau informasi.

Dalam melakukan analisa, dapat dipikirkan dengan menjawab pertanyaan sebagai berikut:

o Bagaimana asset tersebut menjadi bernilai terhadap perusahaan

o Apa saja kelemahan dari pada asset tersebut

o Berapa lama sekali asset tersebut perlu diganti, atau di maintain

o Apakah sudah ada control terhadap asset asset tersebut?

Know the enemy atau resiko:

Untuk mengetahui kekuatan dan kemampuan resiko atau enemy maka yang harus dilakukan adalah:

- Identifikasi semua ancaman yang ada di tempat kita bekerja

- Lakukan analisa terhadap semua ancaman atau resiko tersebut

- Pahami benar benar scenario ancaman tersebut

- Identifikasi control yang ada terhadap semua ancaman yang ada.

- Identifikasi juga mitigation strategic, termasuk biaya yang timbul dan keefektifannya

Gambar 1. Bagian bagian dari risk manajemen

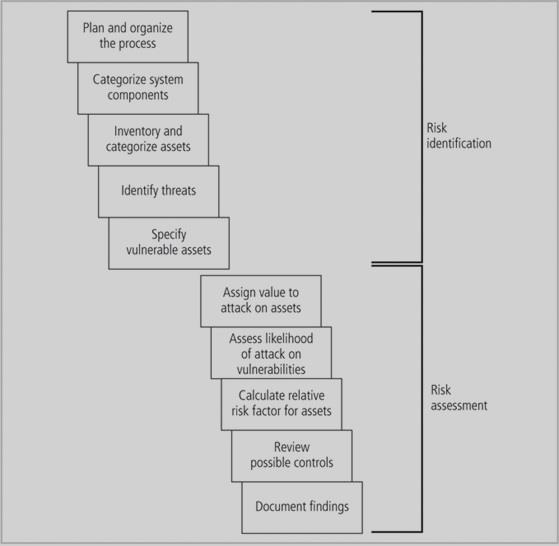

1.3 Risk identification

Dalam proses mengidentifikasi resiko, pertama tama yang harus dikerjakan adalah membuat list semua ancaman atau resiko yang mungkin terjadi. Kegiatan ini dilakukan setelah indentifikasi asset selesai dilakukan. Setelah itu, step kedua, resiko resiko tersebut dapat kita kelompokan menjadi beberapa kelompok. Pengelompokan ini dapat berdasarkan berbagai macam kriteria. Pengelompokan ini dapat berdasar pada besar biaya yang harus dikeluarkan apabila ancaman atau resiko benar benar terjadi, atau dapat berdasarkan prioritas atau dapat berdasarkan yang lainnya disesuaikan dengan kebutuhan tiap tiap perusahaan. Item-item dan proses untuk mengidentifikasi resiko dapat dilihat pada gambar 2.

Gambar 2. Item-item untuk mengidentifikasi risk