Threat or Attack Identification and Prioritization

Sebuah organisasi yang telah mengikutin proses resiko manajemen yang telah dijelaskan dalam bab sudah dapat mengidentifikasikan dan memprioritaskan ancaman yang dating. Dalam penilaian terhadap dampak bisnis, daftar ancaman mungkin saja berbentuk umum, dan akibatnya organisasi mungkin saja ingin mengkonversi daftar ancaman menjadi daftar serangan. Catat bahwa contoh yang dijelaskan di sini adalah ancaman yang kebanyakan berhubungan dengan sekuriti informasi. Fokus dari CPMT dalam pengembangan BIA juga termasuk ancaman non sekuriti informasi seperti missal perhentian kerja, sakit serius (pandemic), dan ancaman kritikal lainnya.

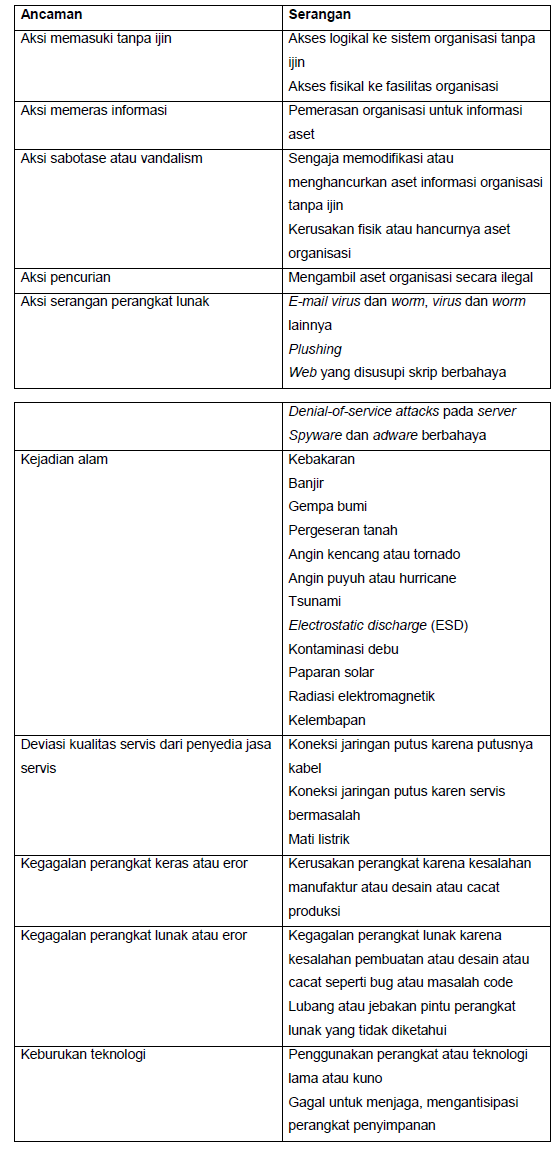

Daftar serangan:

Mencermati kuot dari Sun Tzu “Kenalilah musuhmu,” anda dapat mulai mengkonversi daftar ancaman dari bab 1 menjadi daftar serangan yang dapat digunakan untuk membuat profil serangan.

Proses ini diawali dengan melihat masing-masing kategori ancaman dan berdasarkan informasi tambahan dari sumber-sumber tersedia termasuk pers perdagangan, pengalaman profesional, target sumber daya Web dan laporan akademik, jika hal ini memungkinkan untuk dibuatkan daftar yang paling mungkin terjadi serangan antar tiap kategori ancaman. Contohnya, dalam kategori serangan perangkat lunak yang disengaja, hal ini mungkin bisa datang dari serangan seperti:

E-mail virus dan worm

E-mail berdasarkan engineering sosial

Web yang disusupi skrip berbahaya

Denial-of-service attacks pada server

Spyware dan adware berbahaya

Daftar serangan yang lebih spesifik umumnya cukup besar, dan dibutuhkan tingkatan pengkategorian dan mungkin ringkasan jika diperlukan.

Sangat mungkin jika kategori tersebut dapat saling tumpang tindih terhadap serangan jamak dan kebalikannya. Contohnya, hacker yang mengakses e-mail server, mencuri nomor kartu kredit dan kemudian mencoba mengirimkan blackmail ke organisasi, mungkin membutuhkan percobaan serangan yang banyak. Serangan pertama adalah untuk mengekspoitasi network atau server untuk mendapat akses sebagai aksi spionasi atau pelanggaran yang disengaja. Hacker kemudian melakukan aksi mencuri yang disengaja dengan mengambil nomor kartu kredit dan kemudian hacker melakukan aksi pemerasan informasi yagn disengaja ketika percobaan blackmail dilakukan. Setiap komponen tersebut membutuhkan masukan yang berbeda pada daftar serangan, karena masing-masing memiliki skenario serangan yang berbeda, yang dijelaskan pada seksi berikutnya.

Tabel Ancaman dan serangan yang terkait

Comments :