Internet of Things dan Tantangan Autentikasi Keamanan

Oleh: Tiara Angelica Santoso (NIM: 2140032856)

Course: IT Services

S2 Magister Teknologi Informasi

Teknologi Internet of Things (IoT) termasuk salah satu perkembangan terbaru dalam dunia teknologi, namun perkembangannya relatif cepat. ABI Research memprekdisi bahwa di tahun 2026, koneksi dan teknologi berbasi IoT akan melebihi 23 milyar koneksi jumlahnya dengan pasar-pasar IoT yang terus berkembang pesat. (ABI Research, 2020). Dengan berkembangnya bidang teknologi ini, kita diperhadapkan dengan tantangan untuk mengamankan servis-servis IoT dari serangan siber (cyber-threats), yang tentunya juga ikut berevolusi seiring dengan bertambahnya kecanggihan dan kompleksitas IoT.

Salah salah satu tantangan terbesar untuk menghadapi berkembangnya IoT adalah bagaimana mengembangkan opsi-opsi sekuritas digital untuk memproteksi servis-servis dan aset-aset yang terhubung dengan IoT, terutama dengan prediksi bahwa servis IoT yang berhubungan dengan autentikasi dan sekuritas digital lainnya akan menjadi bisnis yang menghasilkan untung US$8.4 milyar di tahun 2026. Value chain dari sebuah bisnis keamanan dan autentikasi IoT dapat memanfaatkan layanan-layanan seperti penerbitan identitas IoT, penyedia layanan IoT (provisioning), autentikasi, management kunci enkripsi lifecycle, management akses, dan pembuktian digital (attestation). Layanan-layanan ini merupakan bentuk masa depan dari model-model monetisasi IoT.

Namun, walaupun model-model ini akan menjadi lucrative di tahun-tahun ke depan, kondisi saat ini adalah IoT bukanlah tempat yang aman untuk deployment servis-servis tersebut. Perkembangan-perkembangan besar yang terjadi di IoT belum diimbangi dengan perkembangan yang sama untuk opsi-opsi keamanan digital untuk memproteksi servis-servis ini. Mengamankan servis-servis IoT memang membutuhkan konsiderasi untuk sejumlah variabel-variabel, baik dari sisi operasional, konektivitas, maupun murni dari sisi keamanan. Contoh dari variabel-variabel tersebut: kapasitas bandwidth, kebutuhan konektivitas, spesifikasi operasional, heterogenitas perangkat, jejak digital, kekuatan processing, ketergantungan atau dependencies dengan edge-cloud computing. Oleh karena itu, dengan banyaknya konsiderasi variabel-bariabel yang dibutuhkan, maka semakin dibutuhkannya management sekuritas yang baik.

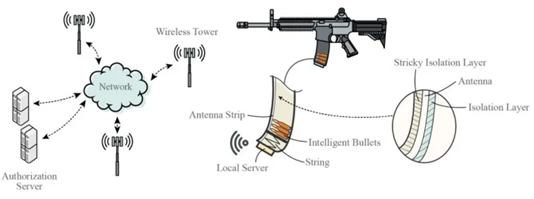

Salah satu contoh ancaman terbesar yang dihadapi oleh teknologi IoT adalah peretasan / hacking. Seperti layaknya sistem teknologi informasi lainnya, teknologi IoT juga rentan terhadap retasan (hacking) kecuali tindakan-tindakan preventif diambil terlebih dahulu – contohnya: security by design, mendesign sistem dengan aspek sekuritas sebagai prioritas (tapi sayangnya, hal ini belum banyak dibiasakan oleh developers/pengembang-pengembang masa kini). Misalnya, peretas dapat menonaktifkan sistem surveillance di rumah sakit dan menyerang perangkat-perangkat seperti mesin pemacu insulin dan mesin MRI; atau teknologi IoT yang memungkinkan seorang bayi untuk dimonitor dengan alat, tapi alat ini diretas oleh hacker sehingga hacker bisa langsung berbicara dengan bayi tersebut dan memasukkan hasutan-hasutan yang tidak benar. Atau, di luar konteks rumah sakit, bayangkan bila IoT sudah dikaitkan dengan senjata-senjata, mungkin bisa disebut sebagai smart guns – apa yang akan terjadi bila sekuritas di senjata-senjata “pintar” ini tidak terjamin dengan baik? Peretas dapat mengubah pengaturan senjata, membelokkan arah peluru, dan bahkan mengendalikan senjata tersebut dari jarak jauh dan tanpa terdeteksi sehingga senjata tersebut menyerang orang-orang yang tidak bersalah.

Gambar I. Sebuah konsep untuk proyek pemanfaatan teknologi IoT untuk senjata dalam bentuk “Smart Bullet”. Pistol “pintar” ini hanya akan menembak peluru apabila user sudah melewati sistem authentication. (Du, Huang, Zhao, Jiang, & Chen, 2018)

Oleh karena bahaya-bahaya yang bisa ditimbulkan dari kurangnya keamanan perkembangan teknologi IoT, maka salah satu cara terbaik untuk meningkatkan keamanan adalah dari authentication perangkat. Mengapa authentication / otentikasi perangkat itu sangat penting dan dibutuhkan bagi teknologi IoT? Otentikasi perangkat yang kuat untuk teknologi IoT memastikan bahwa perangkat-perangkat yang terhubung dapat dipercayai untuk melakukan aktivitas sesuai dengan program mereka. Selain itu, setiap perangkat IoT membutuhkan identitas yang unik dan bisa diotentikasi ketika perangkat tersebut berusaha untuk membuat koneksi ke sebuah gateway atau server pusat. Dengan ID yang unik, sistem administrator IT dapat melacak setiap perangkat setiap saat, berkomunikasi secara aman dengan perangkat tersebut, dan mencegah apabila perangkat tersebut berpotensi untuk melakukan proses yang berbahaya di sistem. Apabila perangkat tersebut tiba-tiba melakukan tindakan yang mencurigakan (diluar programmingnya), orang administrator bisa langsung mengambil hak privilegenya melalui otentikasi ini. (Internet of Things – F.A.Q, 2020)

Otentikasi / Authentication and Otorisasi / Authorization

Di dalam dunia pengamanan teknologi informasi, kita mengenali dua strategi umum untuk mengamankan sebuah sistem dan perangkat di Internet: otentikasi dan otorisasi. Biasanya, dua strategi ini dibuat menjadi satu bundle. Bila ada otentikasi, maka akan dilanjutkan dengan otorisasi, dan begitu pula sebaliknya. Hal ini bertujuan untuk memberikan keamanan yang maksimal untuk perangkat atau sistem yang dibuat. Teknologi IoT, terlebih lagi, membutuhkan teknik pengamanan ini. Apalagi karena pada pengertian paling dasarnya, teknologi IoT adalah perangkat-perangkat (yang mungkin bisa berupa sensor-sensor simple sampai ke mobil dan alat-alat yang rumit) yang saling berhubungan untuk berbagi data. Aspek berbagi data melalui koneksi inilah yang sangat rentan terhadap ancaman sekuritas, dan teknik otentikasi serta otorisasi dapat membantu mengamankan koneksi ini.

Otentikasi atau authentication adalah proses mengidentifikasi perangkat. Proses ini dilakukan dengan mengkonfirmasi apakah klien perangkat mempunyai identitas yang valid, yaitu ID tersebut benar-benar dimiliki oleh perangkat tersebut secara unik. Otorisasi atau authorization adalah sebuah mekanisme untuk mengikat sebuat perangkat kepada akses/ijin-ijin tertentu. Cara pengikatan ini dapat dilakukan dengan teknik-teknik seperti mengikat perangkat ke sebuah grup variabel, dan juga mengikat grup ke topik-topik. Ada dua tipe otentikasi dan otorisasi: 1) berdasarkan perangkat (device-based) dan 2) berdasarkan user (user-based).

| Otentikasi dan Otorisasi Berbasis Perangkat

Teknik ini biasanya dilakukan untuk perangkat yang tidak memiliki user atau operator, atau untuk perangkat-perangkat yang koneksinya tidak ada user maupun operatornya. Salah satu contohnya adalah mobil. Walaupun mobil juga punya komunikasi yang ada usernya (seperti aplikasi dari user atau konfigurasi yang membutuhkan aksi dari user), mobil sebagai perangkat sendiri juga memiliki koneksi yang hanya spesifik ke perangkat, seperti diagnosa sistem, command and control, update perangkat lunak, pengecekan ketersediaan fitur-fitur level advanced. Komunikasi-komunikasi tersebut dilakukan secara spesifik ke mobil sebagai perangkat, tidak bergantung pada pengemudinya. Teknik ini dilakukan dengan menggunakan sertifikat client-side yang sudah ditampung di dalam perangkat mobil itu sendiri. Seperti layaknya berjabat tangan ala TCP (TCP Handshake – metode dasar dimana proses koneksi antar perangkat biasanya dilakukan), mobil akan mengirimkan sertifikatnya, yang sudah memiliki “tanda tangan” otoritas yang sudah di konfigurasi sebelumnya, lalu mengirim informasi dengan menggunakan kunci privat (private key). Setelah jabat tangan ini selesai, maka perangkat mobil terotentikasi dan ID client dapat diambil dari sertifikatnya. ID ini yang menjadi nomor identifikasi mobil tersebut (disebut vehicle identification number / VIN).

Gambar II. Contoh komposisi sebuah Vehicle Identification Number (VIN) yang menjadi nomor ID sebuah perangkat mobil.

|

Otentikasi dan Otorisasi Berbasis User

Teknik ini berfokus pada usernya dan bukan perangkatnya. Walaupun perangkatnya masih butuh untuk memberikan ID yang unik, identitas usernya yang menentukan otorisasi di scenario ini. Prosesnya kurang lebih dimulai dari user yang masuk / log in dengan kredensial via perangkat mereka. Request log in ini akan dikoneksikan ke server dan di otentikasi serta diotorisasi. Setelah otentikasi dan otorisasi berhasil, sebuah token (misalnya JSON Web Tokens) akan dikembalikan ke user. Token ini memberikan otorisasi akses untuk ID client, user, akses otoritas mana saja, dan tanggal kadarluasa buat user. Token juga memiliki “tanda tangan” untuk membuktikan bahwa itu valid. (Overview: Authentication and Authorization, 2020)

Gambar III. Contoh skema model otentikasi dan otorisasi yang berbasis token dan user-based.

|

Setelah mengetahui kedua teknik pengamanan ini, tantangan yang harus dijawab adalah bagaimana kita dapat bijaksana dalam mengaplikasikan keamanan terhadap perangkat-perangkat dan teknologi IoT. Ada beberapa tips dasar yang bisa dilakukan sebagai praktisi teknologi informasi yang ingin mengembangkan teknologi IoT serta memiliki kepekaan yang tinggi terhadap resiko-resiko keamanan yang mungkin terjadi.

10 Tips untuk Mengamankan Perangkat IoT:

- Berikan nama dan konfigurasi yang unik terhadap router Anda.

Jangan biarkan nama dan konfigurasi router Anda sama seperti pada waktu manufacturer memberikannya kepada Anda. Otorisasi dan otentikasi harus ada di tangan Anda dan hanya Anda lah yang mengetahui ID unik router saja. Jangan berikan nama yang terlalu jelas berhubungan dengan Anda (misal, nama dan tanggal lahir). Buatlah sesuatu yang unik sehingga tidak ada identifier secara personal bila memungkinkan.

- Gunakan metode enkripsi yang kuat untuk Wi-Fi Anda.

Di pengaturan router Anda, gunakan metode enkripsi yang kuat, seperti contohnya WPA2, saat Anda sedang mengatur akses network Wi-Fi Anda. Hal ini akan membantu untuk mengamankan network dan komunikasi sinyal Anda.

- Buat sebuah network khusus untuk tamu (guest network).

Jaga akun Wi-Fi Anda agar tetap privat. Bila ada pengunjung, teman atau relative yang ingin menggunakan, biarlah mereka menggunakan network yang terpisah dan tidak terhubung dengan perangkat IoT Anda.

- Ubah username dan password yang sudah ditentukan secara default.

Biasanya, kriminal-kriminal dunia maya sudah mengetahui password-password standar yang dating dengan produk-produk IoT yang baru. Bila tidak diubah, maka informasi ini memudahkan mereka untuk mengakses perangkat-perangkat IoT Anda. Bila perangkat Anda tidak mengijinkan Anda untuk mengubah default passwordnya, maka jangan beli yang itu.

- Gunakan password-password yang kuat dan unik untuk koneksi Wi-Fi dan akun-akun lainnya di perangkat Anda.

Hindari penggunaan password yang terlalu biasa dan gampang ditebak, seperti “password” atau “123456”. Sebisa mungkin, buatlah password Anda seunik mungkin, mempunyai komposisi abjad, bilangan, dan symbol. Mungkin Anda juga bisa menggunakan password manager untuk meningkatkan keamanan Anda.

- Cek pengaturan untuk perangkat Anda.

Jangan lalai untuk mengecek pengaturan privasi dan keamanan perangkat IoT Anda. Beberapa pengaturan mungkin perlu diganti, karena biasanya ada beberapa pengaturan default yang lebih menguntungkan pembuat perangkat dibandingkan menguntungkan Anda.

- Matikan fitur-fitur yang tidak dibutuhkan.

Pengaturan-pengaturan di perangkat IoT biasanya memberikan akses ke servis-servis yang sebenarnya tidak perlu, seperti contohnya remote access. Bila tidak dicek ini bisa berbahaya, apalagi bila password tidak diubah dari default.

- Pastikan perangkat lunak Anda terupdate.

Saat manufacturer dari perangkat Anda mengirimkan update software/perangkat lunak, jangan tunda-tunda untuk install itu, karena bisa jadi di dalamnya terkandung patch buat kekurangan / bug dari segi keamanan. Perangkat smart phone Anda biasanya terkoneksi dengan perangkat-perangkat IoT di rumah, maka dari itu, penting untuk menjaga smart phone Anda supaya aman.

- Lakukan audit berkala untuk perangkat-perangkat IoT yang ada di rumah Anda.

Mungkin pada saat audit, Anda menemukan ada kamera sekuritas yang sudah tua dan butuh diupdate, dan model-model baru menawarkan keamanan yang jauh lebih kuat.

- Pastikan bundle teknik keamanan ada di perangkat dan akun Anda.

Otentikasi dan otorisasi. Penting juga diperhatikan apakah aplikasi di smartphone Anda menawarkan metode two-factor authentication, dimana OTP / One Time Password akan diberikan setiap kali akses dengan waktu expired yang terbatas. Sistem ini akan lebih aman dibandingkan otentikasi yang biasa saja. (Tips to help secure your smart home and IoT devices, 2020)

Sebagai penutup, pertumbuhan IOT yang semakin cepat dan luas menjadikan keamanan (security) sebagai suatu hal yang sangat penting untuk diperhatikan. Sekarang saatnya fokus pada IOT Security, yaitu membuat desain untuk menggunakan perangkat dengan aman dari awal sampai implementasi. Potensi perangkat dan sensor IOT sangat besar. Namun jika gagal memastikan keamanan setiap perangkat, kemungkinan besar dapat menghentikan progress perkembangan IOT dan potensi yang besar tersebut tidak dapat dikembangkan. Stay safe and innovative! Salam IOT!

—

Tiara Angelica Santoso

Dikirimkan oleh Dr. Eng, Antoni Wibowo

Bibliography

ABI Research. (2020, July 2). The Critical Need for IoT Cybersecurity Will Drive Device Authentication Services to US$8.4 Billion Revenues by 2026.

Developers, A. E. (2020). Overview: Authentication and Authorization. Retrieved from Akamai Edge Connect.

Du, R., Huang, R., Zhao, C., Jiang, C., & Chen, V. (2018). Exhibit Smart Bullet. Retrieved from markerfaire.com.

Internet of Things – F.A.Q. (2020). Retrieved from Thales Group – Decisive technology for decisive moments.

Lemos, R. (2020, February). Babel of IoT Authentication Poses Security Challenge. Retrieved from Dark Reading Edge Articles: https://www.darkreading.com/theedge/babel-of-iot-authentication-poses-security-challenges/b/d-id/1337049

Security Authentication and Authorization. (2018, February). Retrieved from Swoop: https://swoopnow.com/security-authentication-vs-authorization/

US, N. (2020). Tips to help secure your smart home and IoT devices. Retrieved from NortonLifeLock Inc.: https://us.norton.com/internetsecurity-iot-smart-home-security-core.html