Forensic Digital Pada SSD Dengan Fitur Trim

Muhammad Iqbal dan Benfano Soewito

Hard disk konvensional perlahan menjadi sesuatu dari masa lalu karena teknologi baru penyimpanan data terus menuntut alternatif yang lebih ringan, lebih cepat, dan lebih dapat diandalkan yaitu SSD. SSD telah mulai merambah pasar dalam upaya untuk memenuhi permintaan ini (Neyaz et al., 2018). SSD yang memiliki bentuk lebih efisien dan memiliki pembaruan teknologi yang menjadikan lebih cepat secara aksesibilitas yang memiliki cara kerja background tanpa diketahui oleh pengguna. Karena cara kerja SSD tidak selalu memastikan bahwa data yang dihapus saja tetapi terkadang ssd dapat membersihkan data dengan sendirinya. Disini menggambarkan adanya perubahan dalam aktifitas forensik digital, dimana penyelidik forensik digital memiliki tantangan baru terkait pemulihan data di ssd untuk memberikan bukti data digital dan juga berperan bagaimana cara melestarikan bukti digital yang berpotensi hilang, dihancurkan atau dianggap tidak valid sebagai barang bukti (Bednar & Katos, 2011)(Geier, 2015).

Masalah terbesar dengan drive SSD terletak pada pengambilan bukti untuk penyelidik forensik. Ini karena SSD dilengkapi dengan tiga teknologi berbeda untuk meningkatkan efisiensinya dan memperpanjang umur microchip mereka. Teknologi ini adalah TRIM, Wear Leveling, dan Pengumpulan Sampah. Sementara ketiga memberikan perbaikan bagi pengguna yang transparan dan dilakukan di latar belakang, mereka memberikan masalah yang signifikan bagi penyelidik forensik (Nisbet & Jacob, 2019).

Ketika data telah dihapus dari SSD, itu akan ditandai sebagai terhapus tetapi akan tersedia di sektor yang tidak digunakan dimana file-file yang dihapus dapat dipulihkan setiap saat. Tetapi dengan kemajuan studi dan kinerja, SDD modern mampu mengosongkan semua sektor dalam drive setiap saat menjadikannya baru sehingga mengaburkan untuk memulihkan file yang dihapus. Fungsi TRIM melakukan penghapusan data yang tidak valid dari memori halaman SSD untuk memastikan bahwa operasi penulisan ulang dapat dilakukan dengan baik secara konsisten. Fitur yang dikenal sebagai pengumpulan sampah, korosi sendiri di SDD juga akan menghapus file yang dihapus secara permanen di latar belakang dari sektor itu dalam beberapa menit atau segera setelah data dihapus (Walker, 2018).

Sejak solid state drive (SSD) dengan penyimpanan berbasis transistor mulai populer di kalangan pengguna desktop dan laptop, telah menjadi tantangan untuk memulihkan data dari SSD, karena penerapan pengumpulan sampah latar belakang dan perataan keausan dan perintah TRIM yang membersihkan disk dalam beberapa detik (Aldaej et al., 2017). Dengan meningkatnya penggunaan perangkat elektronik, teknologi seperti perangkat penyimpanan data selalu ada ruang bagi peretas untuk menguangkan celah yang tersedia sehinga mendapatkan penghasilan yang meningkat menjadi besar dalam kejahatan dunia maya. Akibatnya, jumlah investigasi yang membutuhkan keahlian forensic digital kemungkinan akan meningkat di masa depan (Van Houdt, 2013).

Pada penelitian (Rafique & Khan, 2013) telah menjelaskan bahwa digital Forensic dibagi menjadi dua metode, yaitu static forensics dan live forensics. Static Forensics menggunakan prosedur dan pendekatan konvensional di mana barang bukti elektronik di olah secara bit-by-bit image untuk melakukan proses forensik. Proses forensiknya sendiri berjalan pada sistem yang tidak dalam keadaan menyala atau running (off). Sedangkan live forensic menggunakan prosedur analisis dimana barang bukti elektronik dapat di analisa secara langsung dalam kondisi perangkat digital dalam kondisi hidup, akan tetapi data hasil analisa tidak sepenuhnya dapat di pulihkan. Alat forensik digital adalah perangkat lunak yang digunakan oleh penyelidik bukti digital untuk mengekstraksi data dan informasi dari bukti digital (Rasjid et al., 2017)

Pada SSD, terdapat pilihan tools yang dapat di install, seperti deep freeze. (Riadi et al., 2018) Deep Freeze digunakan untuk melindungi komputer dari perubahan yang tidak di inginkan. Perubahan pada sistem komputer yang sudah terinstall deep freeze tidak disimpan pada media penyimpanan (SSD) setelah komputer dimatikan.

Deep Freeze dan fitur TRIM pada SSD memiliki banyak keuntungan tetapi dapat menjadi kendala bagi penyelidik forensik digital. Dengan beberapa permasalahan diatas, maka perlunya untuk dilakukan penelitian terkait analisa penemuan bukti digital pada perangkat SSD yang sudah dikonfigurasi deep freeze, karena dapat berpotensi dijadikan alat atau sarana untuk melakukan tindak kejahatan digital.

Pada tulisan berikut nya dibawah ini, akan dijelaskan secara garis besar terkait bagaimana melakukan analisa forensik digital yang tepat pada perangkat SSD dengan fitur trim nya yang sudah di konfigurasi deep freeze, dengan menggunakan metode static forensic dan juga lebih difokuskan bagaimana kemampuan efektifitas masing-masing tools forensic khususnya, dalam melakukan recovery atau pemulihan data.

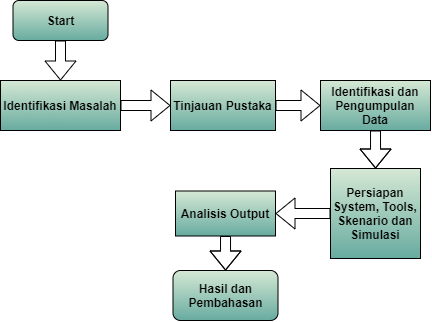

Gambar diatas menggambarkan kerangka pikir yang akan dilakukan adalah menggunakan pendekatan metodologi teknik static forensic, proses penelitian yang dijalani dalam melakukan analisa forensik digital pada solid state drive dengan fitur trim yang di aktifkan dan konfigurasi deep freeze pada dektop yang digunakan.

Penelitian di mulai dengan melakukan identifikasi masalah, masalah apa saja yang timbul dengan kemajuan media penyimpanan pada ssd. Pada SSD terdapat fitur atau firmware yang otomatis jika di aktifkan akan membuat data / system yang sudah terhapus akan sulit untuk di pulihkan, dan konfigrasi deep freeze akan menambah sulit untuk mengidentifikasi bukti-bukti digital yang ada pada SSD, dengan itu tantangan bagi penulis dari sudut pandang forensik digital bagaimana cara pemulihan data untuk menemukan bukti-bukti artefak tindak kejahatan digital yang ada pada SSD. Kerangka identifikasi perlu dilakukan karena merupakan kegiatan pemilahan barang bukti tindak kejahatan digital dan pemilahan data-data untuk mendukung proses penyidikan dalam rangka pencarian barang bukti kejahatan digital. Pada tahap ini didalamnya terdapat proses identifikasi, pelabelan, perekaman, untuk menjaga keutuhan barang bukti.

Setelah melakukan identfikasi terhadap masalah yang ada, penulis dapat melakukan tinjauan pustaka untuk mempelajari, mencari pembahasan seputar SSD dari sudut pandang forensik digital serta memahami lebih dalam berkenaan dengan topik penelitian yang diambil sehingga dapat membatasi masalah dan ruang lingkup penelitian dan juga dapat menentukan variabel-variabel penelitian yang penting dan dapat mengetahui apa yang pernah dilakukan dalam penelitian sebelumnya serta merangkum pengetahuan yang berkaitan dengan topik penelitian sehingga menemukan penjelasan yang dapat membantu dalam menyelesaikan masalah pada penelitian.

Selanjutnya pengumpulan data yang merupakan serangkaian kegiatan mengumpulkan data-data untuk mendukung proses penyidikan dalam rangka pencarian barang bukti kejahatan digital. Pada tahap ini didalamnya terdapat proses pengambilan data dari sumber data yang relevan dan menjaga integritas barang bukti dari perubahan. Proses mengidentifikasi dan mengekstrak informasi yang relevan dari data yang dikumpulkan, menggunakan tools dan teknik forensik yang sesuai dan tepat, sambil terus menjaga integritas bukti digital.

Persiapan sistem merupakan tahap dalam melakukan eksperimen dan implementasi analisis Solid State Drive (SSD). Langkah pertama yang harus dilakukan dalam penelitian ini adalah mempersiapkan perangkat hardware dan software, merancang skenario, serta pengimplementasian forensika digital.

Tahap analisis atau tahap meneliti ini dilakukan setelah mendapatkan file atau data digital yang di inginkan dari proses pemeriksaan sebelumnya, selanjutnya data tersebut dianalisis secara detail dan komprehensif dengan metode static forensic yang dibenarkan secara teknik dan hukum untuk dapat membuktikan data tersebut valid kebenaran nya. Hasil analisis terhadap data digital selanjutnya dapat digunakan sebagai barang bukti digital serta dapat dipertanggungjawabkan secara ilmiah dan secara hukum.

Hasil dan pembahasan, bagian ini akan menjelaskan knowledge beserta hasil dari penelitian terhadap analisis forensik digital pada SSD. Pengimplementasian fitur TRIM yang di aktifkan pada SSD dan sudah di konfigurasi deep feeze. Hasil pada tahap implementasi dan pengujian yang dilakukan sesuai desain skenario, dengan tujuan untuk mendapatkan bukti digital seperti pada kasus kejahatan komputer yang sebenarnya, untuk itu dibuat skenario: melakukan aktifitas internet membuka laman web dan mengunduh beberapa file .doc, .pdf, dan .mp3, membuka, melakukan pengeditan, dan menyimpan file pada drive SSD. Selanjutnya akan dilakukan analisis dengan menggunakan perbandingan lima tools forensik digital yaitu Forensik Toolkit, Sleuth Kit Autopsy, OSForensics, Encase dan Cybertriage menggunakan metode static forensic dengan panduan framework ACPO.

Reference

ACPO. (2012). ACPO Good Practice Guide. Acpo, March, 43. https://www.digital-detective.net/digital-forensics-documents/ACPO_Good_Practice_Guide_for_Digital_Evidence_v5.pdf

Agarwal. (2011). Systematic Digital Forensic Investigation Model Mr. International Journal of Computer Science and Security (IJCSS), Volume (5)(1), 118–131. https://doi.org/10.1109/IJCNN.2015.7280546

Alazab, M., Venkatraman, S., & Watters, P. (2009). Effective Digital Forensic Analysis of the Ntfs Disk Image. Ubiquitous Computing and Communication Journal, 4(3), 551–558. http://www.ubicc.org/files/pdf/3_371.pdf

Albanna, F., & Riadi, I. (2017). Forensic Analysis of Frozen Hard Drive Using Static Forensics Method. International Journal of Computer Science and Information Security, 15(1), 173–178.

Aldaej, A., Ahamad, M. G., & Uddin, M. Y. (2017). Solid state drive data recovery in open source environment. 2017 2nd International Conference on Anti-Cyber Crimes, ICACC 2017, 228–231. https://doi.org/10.1109/Anti-Cybercrime.2017.7905296

- Meshram, B. (2018). Digital Forensic Analysis of Hard Disk for Evidence Collection. International Journal of Cyber-Security and Digital Forensics, 7(2), 100–110. https://doi.org/10.17781/p002372

Bednar, P., & Katos, V. (2011). SSD: New Challenges for Digital Forensics. ItAIS 2011, Proceedings of the 8th Conference of the Italian Chapter of the Association for Information Systems, October 2011, 1–8.

Bell, G., & Boddington, R. (2017). Solid State Drives: The Beginning of the End for Current Practice in Digital Forensic Recovery? Journal of Digital Forensics, Security and Law, 5(3). https://doi.org/10.15394/jdfsl.2010.1078

Faronics Corporation, 2010. (n.d.). Deep Freeze. 1–40. https://www.academia.edu/30132582/Deep_Freeze_Standard_User_Guide

Fenu, G., & Solinas, F. (2013). Computer Forensics Investigation an Approach To Evidence in Cyperspace. 77–88. http://sdiwc.net/digital-library/computer-forensics-investigation-an-approach-to-evidence-in-cyperspace.html

Freeman, M., & Woodward, A. (2009). Secure State Deletion: Testing the efficacy and integrity of secure deletion tools on Solid State Drives. 7th Australian Digital Forensics Conference, June, 32–40. http://ro.ecu.edu.au/cgi/viewcontent.cgi?article=1064&context=adf%5Cnhttp://ro.ecu.edu.au/cgi/viewcontent.cgi?article=1064&context=adf&sei-redir=1&referer=http://scholar.google.co.uk/scholar?q=dd+to+wipe+securely&btnG=&hl=en&as_sdt=0%2C5#search=%22dd wipe

Geier, F. (2015). The differences between SSD and HDD technology regarding forensic investigations. 67. http://lnu.diva-portal.org/smash/get/diva2:824922/FULLTEXT01.pdf

Gubanov, Y., & Afonin, O. (2012). Why SSD Drives Destroy Court Evidence , and What Can Be Done About It Q3 2012 : State of the art in SSD forensics Table of Contents. 1–10.

John, William, F. (2014). SOLID STATE DISK FORENSICS: IS THERE A PATH FORWARD? May.

King, C., & Vidas, T. (2011). Empirical analysis of solid state disk data retention when used with contemporary operating systems. DFRWS 2011 Annual Conference, 8, S111–S117. https://doi.org/10.1016/j.diin.2011.05.013

Marumo, Y. (2009). Forensic Examination of Soil Evidence. Japanese Journal of Science and Technology for Identification, 7(2), 95–111. https://doi.org/10.3408/jasti.7.95

Marupudi, S. S. R. (2017). Solid State Drive : New Challenge for Forensic Investigation. 100.

Mulyono, 2009. (2009). Penelitian Evaluasi Kebijakan.

Neyaz, A., Shashidhar, N., & Karabiyik, U. (2018). Forensic Analysis of Wear Leveling on Solid-State Media. Proceedings – 17th IEEE International Conference on Trust, Security and Privacy in Computing and Communications and 12th IEEE International Conference on Big Data Science and Engineering, Trustcom/BigDataSE 2018, 1706–1710. https://doi.org/10.1109/TrustCom/BigDataSE.2018.00256

Nisbet, A., & Jacob, R. (2019). TRIM, wear levelling and garbage collection on solid state drives: A prediction model for forensic investigators. Proceedings – 2019 18th IEEE International Conference on Trust, Security and Privacy in Computing and Communications/13th IEEE International Conference on Big Data Science and Engineering, TrustCom/BigDataSE 2019, 419–426. https://doi.org/10.1109/TrustCom/BigDataSE.2019.00063

Nisbet, A., Lawrence, S., & Ruff, M. (2013). A forensic analysis and comparison of solid state drive data retention with trim enabled file systems. Australian Digital Forensics Conference. https://doi.org/10.4225/75/57b3d766fb873

Omeleze, S., & Venter, H. S. (2019). Digital forensic application requirements specification process. Australian Journal of Forensic Sciences, 51(4), 371–394. https://doi.org/10.1080/00450618.2017.1374456

Rafique, M., & Khan, M. N. A. (2013). Exploring Static and Live Digital Forensics: Methods, Practices and Tools. International Journal of Scientific & Engineering Research, 4(10), 1048–1056.

Ramadhan, R. A., Prayudi, Y., & Sugiantoro, B. (2017). Implementasi dan Analisis Forensika Digital Pada Fitur Trim Solid State Drive (SSD). Teknomatika, 9(2), 1–13. http://teknomatika.stmikayani.ac.id/wp-content/uploads/2017/07/1.pdf

Rasjid, Z. E., Soewito, B., Witjaksono, G., & Abdurachman, E. (2017). A review of collisions in cryptographic hash function used in digital forensic tools. Procedia Computer Science, 116, 381–392. https://doi.org/10.1016/j.procs.2017.10.072

Reddy, N. (2019). Practical Cyber Forensics. Practical Cyber Forensics. https://doi.org/10.1007/978-1-4842-4460-9

Riadi, I., & Hadi, A. (2019). Analisis Bukti Digital SSD NVMe pada Sistem Operasi Proprietary Menggunakan Metode Static Forensics. 3321(2), 102–109.

Riadi, I., Umar, R., & Nasrulloh, I. M. (2018). Analisis Forensik Digital Pada Frozen Solid State Drive Dengan Metode National Institute Of Justice (NIJ). 3(May), 70–82. https://doi.org/10.21831/elinvo.v3i1.19308

Shah, Z., Mahmood, A. N., & Slay, J. (2015). Forensic potentials of solid state drives. Lecture Notes of the Institute for Computer Sciences, Social-Informatics and Telecommunications Engineering, LNICST, 153(September), 113–126. https://doi.org/10.1007/978-3-319-23802-9_11

Shey, J., Blanco, J. A., Walker, O., Tedesso, T. W., Ngo, H. T., Rakvic, R., & Fairbanks, K. D. (2019). Monitoring Device Current to Characterize Trim Operations of Solid-State Drives. IEEE Transactions on Information Forensics and Security, 14(5), 1296–1306. https://doi.org/10.1109/TIFS.2018.2876835

Sufehmi, 2015. (2015). Solid State Disk (SSD). SSD. https://harry.sufehmi.com/2015/10/07/tentang-ssd-di-server/

Van Houdt, B. (2013). Performance of garbage collection algorithms for flash-based solid state drives with hot/cold data. Performance Evaluation, 70(10), 692–703. https://doi.org/10.1016/j.peva.2013.08.010

Walker, N. (2018). Conference Title 2016 Universal Technology Management Conference ( UTMC ) Conference Dates Conference Venue Published by The Society of Digital Information and Wireless Communications ( SDIWC ) Wilmington , New Castle , DE 19801 , USA (Issue May 2016).

Yohannes, Fkrezgy, 2011. (2011). SSD Digital Forensics Construction. https://www.politesi.polimi.it/bitstream/10589/37402/3/SSD Digital forensics Construction.pdf