Pentingnya ISO 27001 sebagai Standard Keamanan Informasi didalam Perusahaan

Arief Prabawa Putra dan Benfano Soewito

Keamanan informasi merupakan perlindungan informasi dari berbagai ancaman agar menjamin kelanjutan proses bisnis, mengurangi risiko bisnis, dan meningkatkan return of investment (ROI) serta peluang bisnis (Chaeikar, etc., 2012).

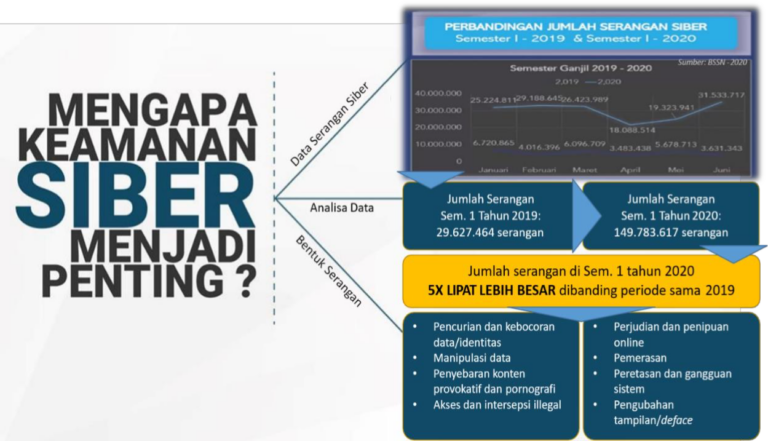

Pentingnya Keamanan Informasi

Gambar 1. Serangan Siber

Regulasi tentang Keamanan Informasi

Pemerintah telah dan akan menerbitkan beberapa kebijakan yang mengatur tentang Keamanan Informasi sebagai berikut :

- Peraturan Menteri Komunikasi dan Informatika No. 4 tahun 2016 tentang Sistem Manajemen Pengamanan Informasi yang mengatur Penyelenggara Sistem Elektronik Strategis dan Penyelenggara Sistem Elektronik Tinggi harus menjalankan standar SNI ISO/IEC 27001 (Bab III, Pasal 7 Ayat 1 dan Ayat 2).

- Rancangan Undang-Undang Perlindungan Data Pribadi (RUU PDP) yang mengatur tentang definisi data pribadi, jenis, hak kepemilikan, pemrosesan, pengecualian, pengendali dan prosesor, pengiriman, lembaga berwenang yang mengatur data pribadi, penyelesaian sengketa, serta kerja sama internasional hingga sanksi yang dikenakan atas penyalahgunaan data pribadi.

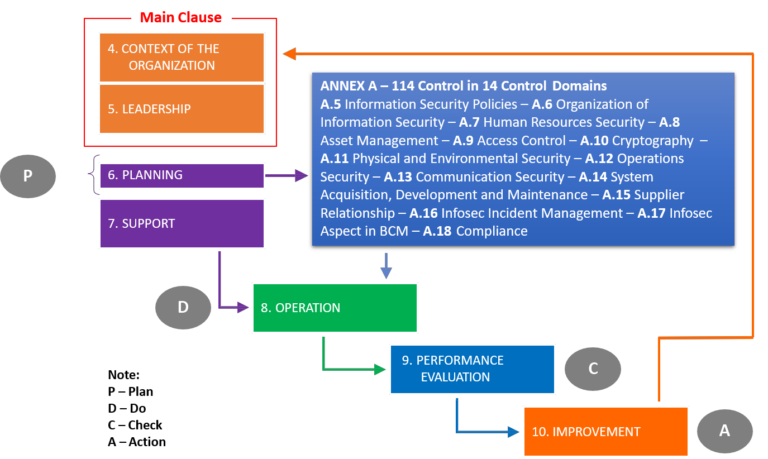

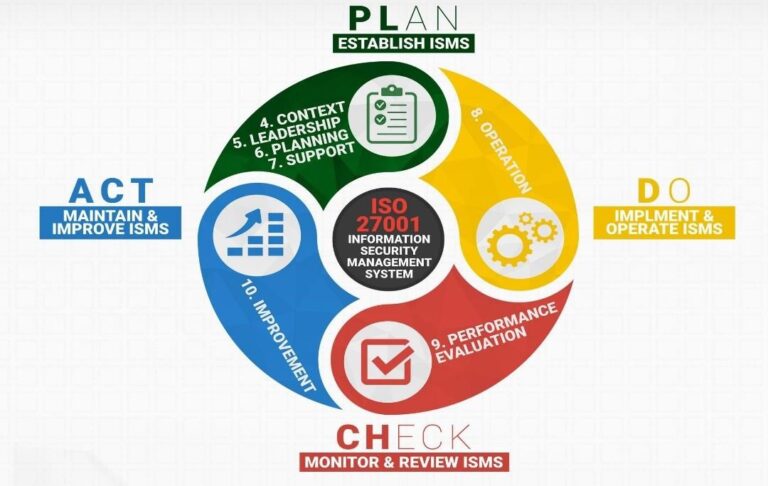

Sistem Manajemen Keamanan Informasi (SMKI)

adalah suatu bentuk susunan proses yang dibuat berdasarkan pendekatan resiko bisnis untuk merencanakan (Plan), mengimplementasikan dan mengoperasikan (Do), memonitoring dan meninjau (Check), serta memelihara dan meningkatkan atau mengembangkan (Act) terhadap keamanan informasi perusahaan. Sistem Manajemen Keamanan Informasi biasanya dapat digunakan para manajer untuk mengukur, memonitor dan mengendalikan keamanan informasi.

Gambar 2 : Metodologi PDCA

ISO/IEC 27001 : 2013

sebuah standar yang diterbitkan oleh lembaga International Organization for

Standardization (ISO) bekerja sama dengan International Electrotechnical Commision

(IEC), berfokus pada sistem keamanan informasi atau lebih dikenal dengan Information

Security Management Systems (ISMS). ISMS adalah istilah yang merujuk pada suatu sistem manajemen yang berhubungan dengan keamanan informasi. Dalam kaitannya dengan keamanan, tentu ada aset yang terlibat seperti Sumber Daya Manusia, Kebijakan dan Regulasi, Infrastuktur, Data serta Sistem TI yang perlu mendapat perhatian dalam proses pengelolaan risiko.

Konsep utama ISMS dalam suatu organisasi adalah untuk merancang, menerapkan, dan memelihara suatu rangkaian terpadu proses dan sistem untuk secara efektif mengelola keamanan informasi dan menjamin :

- Kerahasiaan (confidentiality): adalah memastikan bahwa informasi yang ada di dalam perusahaan kita, dapat termonitor dan hanya dapat diakses oleh pihak yang memiliki wewenang terhadap informasi tersebut. Misalnya, Pembuatan regulasi terkait klasifikasi data, apakah rahasia, sangat rahasia, atau umum / biasa saja;

- Integritas (integrity): adalah memastikan bahwa informasi yang ada di dalam perusahaan kita, bersifat akurat, lengkap, dan aman dari modifikasi oleh pihak yang tidak bertanggungjawab. Misalnya, yang bisa melakukan akses ke data center, adalah karyawan dengan ID Khusus.

- Ketersediaan (availability): adalah memastikan bahwa informasi yang ada di dalam perusahaan kita, selalu tersedia dan mudah untuk diakses sesuai dengan kebutuhan. Misalnya, lokasi penyimpanan data yang aman dari gangguan berupa pencurian, bencana alam atau cyber-attack.

Standar ISO 27001:2013 mencakup semua organisasi mulai dari Perusahaan komersial, instansi pemerintah, non-profit, serta semua jenis ukuran bisnis dari mikro hingga untuk perusahaan multinasional, termasuk di dalamnya semua industri atau pasar (retail, perbankan, pertahanan, kesehatan, pendidikan, serta pemerintahan). ISO 27001: 2013 diperkenalkan pada September – Oktober 2013 oleh Lembaga yang sama yaitu International Organization for Standardization yang menggantikan penggunaan ISO 27001:2005. Standar ini dikembangkan agar menjadi lebih selaras dengan standar versi lainnya (misal ISO 9001, 20000, 31000) dan menampilkan 114 kendali (control) dalam 14 kelompok domain, dibandingkan standar sebelumnya yang terdiri dari 133 kendali dalam 11 kelompok domain. Perubahan pada persyaratan revisi 2013 ini merefleksikan perubahan teknologi yang banyak berdampak pada kelangsungan bisnis saat ini, misalnya perkembangan teknologi komputasi awan (cloud computing) serta perubahan susunan kendali keamanan pada lampiran Annex A.

Manfaat ISO 27001

ISO menjadi standar terbaik bagi sebuah perusahaan, baik skala kecil maupun besar. Industri di bidang apapun sebaiknya menggunakan ISO sebagai standarisasi karena memiliki banyak manfaat, tidak hanya bagi perusahaan tetapi juga bagi stake holders. Berikut manfaat penerapan ISO 27001:2013:

- Melindungi segala informasi yang dimiliki oleh karyawan dan konsumen atau klien baik itu digital, hardcopy atau Cloud

- Mengantisipasi cyber attack

- Mengelola risiko keamanan sistem informasi secara tepat dan efektif

- Meminimalisir anggaran keamanan informasi karena Anda hanya menerapkan kontrol keamanan yang dibutuhkan saja tetapi hasilnya maksimal

- Lebih patuh dalam kerja karena ada standar yang sudah ditetapkan

- Meningkatkan branding dan kredibilitas perusahaan

- Membantu menarik customer baru dan mempertahankan klien yang ada

Keluarga ISO 27001

Berikut standar yang ada pada keluarga ISO 27001:

- ISO 27001:2013 – Information technology — Security techniques — Information security management systems — Requirements (Persyaratan standar)

- ISO 27002:2013 – Information technology — Security techniques — Code of practice for information security controls (penjelasan 14 pengendalian – lampiran A)

- ISO 27003:2017 – Information technology — Security techniques — Information security management systems — Guidance (panduan penerapan)

- ISO 27004:2016 – Information technology — Security techniques — Information security management — Monitoring, measurement, analysis and evaluation (Panduan kinerja)

- ISO 27005:2018 – Information technology — Security techniques — Information security risk management (Manajemen risiko)

- ISO 27006:2015 – Information technology — Security techniques — Requirements for bodies providing audit and certification of information security management systems (Untuk badan sertifikasi)

- ISO 27007:2017 – Information technology — Security techniques — Guidelines for information security management systems auditing (audit sistem)

- ISO 27008:2019 – Information technology — Security techniques — Guidelines for the assessment of information security controls (panduan audit untuk tools keamanan)

- ISO 27009:2016 – Information technology — Security techniques — Sector- specific application of ISO/IEC 27001 — Requirements (jenis sektor)

- ISO 27010:2015 – Information technology — Security techniques — Information security management for inter-sector and inter-organizational communications (standar komunikasi)

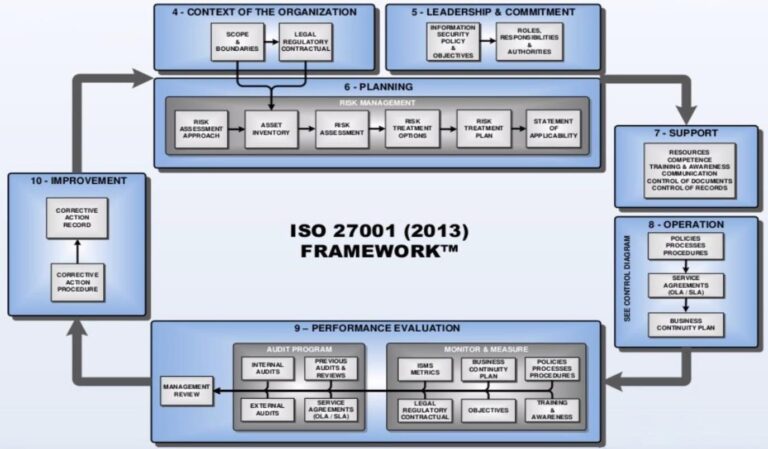

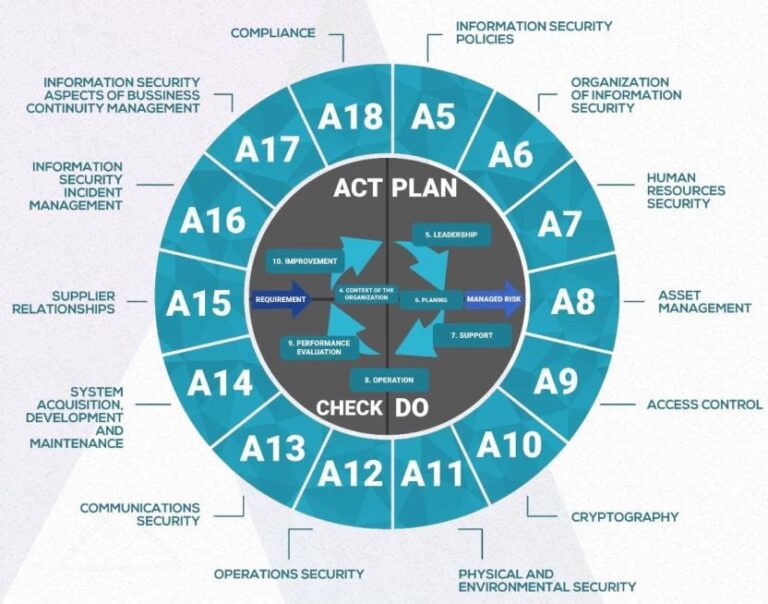

ISO 27001 Components :

Gambar 3. Iso Framework

Kontrol dalam ISO 27001

ISO27001 CLAUSES & ANNEX

Gambar 4. Clauses & Annex

ISO 27001:2013 – Annex A

- 14 security clause headings

- 35 security categories

- 114 controls

Gambar 5. Annex A

A.5 Information Security Policies (Kebijakan Keamanan Informasi)

Dirancang untuk memastikan bahwa kebijakan ditulis dan diawasi secara keseluruhan sesuai dengan arahan dari organisasi keamanan informasi.

A.6 Organisation of Information Security (Keamanan Informasi Perusahaan)

Mencakup tugas dan tanggung jawab tertentu. Annex ini terbagi menjadi dua yaitu: – A.6.1 memastikan bahwa organisasi telah menetapkan kerangka kerja yang

dapat menerapkan dan memelihara keamanan informasi secara memadai.

– A.6.2 membahas mobile devices dan remote working. Siapa pun yang bekerja dari rumah atau perjalanan, baik penuh waktu atau paruh waktu, bisa mengikuti aturan yang berlaku.

Kontributor : Seluruh Unit Kerja di Perusahaan/ Organisasi & Divisi IT

Control :

- Tidak meninggalkan perangkat seluler, notebook, perangkat portabel tanpa pengawasan;

- Melindungidata(PIN&Enkripsi);

c. Teleworking harus diamankan dan disimpan di bawah kendali;

d. Penggunaanalatadministrasijarakjauh(remote)sesuaidenganotorisasi perusahaan.

A.7 Human Resource Security (Keamanan Sumber Daya Manusia)

Untuk mengurangi risiko kesalahan manusia, pencurian, penipuan atau penyalahgunaan fasilitas, maka setiap Karyawan, rekanan/ pengguna pihak ketiga harus memahami hak dan tanggung jawab mereka.

Kontributor : Human Resource (HR) Control :

- Penyaringan latar belakang untuk semua karyawan dan kontraktor;

- Syarat dan ketentuan kerja (Kontrak Kerja);

- Melakukan pelatihan security awareness kepada seluruh pegawai;

- Melindungi kepentingan Perusahaan sebagai proses perubahan atau pemutusan hubungan kerja.

A.8 Asset Management (Manajemen Aset)

Cara bagaimana organisasi atau perusahaan mengidentifikasi aset informasi dan menentukan tanggung jawab perlindungan sesuai dengan standar yang berlaku. Annex ini berisi tiga bagian, yaitu:

A.8.1 tentang perusahaan yang mengidentifikasi aset informasi dalam ruang lingkup ISMS.

A.8.2 tentang klasifikasi informasi yang memastikan bahwa aset informasi sesuai dengan standar yang berlaku.

A.8.3 tentang penanganan media yang memastikan bahwa data tidak boleh diungkapkan, dimodifikasi, dihapus atau dihancurkan apabila tidak sah aturannya.

Kontributor : Seluruh Unit Kerja di Perusahaan/ Organisasi

Control :

- Klasifikasikan Semua informasi (rahasia, internal, publik) ;

- Melakukanpelabelaninformasi;

- Semua departemen/ unit kerja perlu melakukan inventarisasi asset;

- Kontrol pertukaran informasi rahasia dengan pihak ketiga dengan menggunakan NDA.

A.9 Access Control (Kontrol Akses)

Kontrol akses ini bertujuan untuk memastikan bahwa karyawan hanya bisa melihat dan mengelola informasi yang relevan dengan jabatan mereka.

Ini memiliki empat bagian yaitu persyaratan bisnis dari kontrol akses, manajemen akses pengguna, tanggung jawab pengguna dan kontrol akses pada sistem dan aplikasi.

Kontributor : Seluruh Unit Kerja di Perusahaan/ Organisasi dan Divisi TI

Control :

- Pendaftaran formal hak akses dan akses de-registrasi karyawan;

- Tinjauan hak akses setiap 3 bulan;

- Menggunakan kata sandi yang kuat.

A.10 Cryptography (Kriptografi)

Kriptografi membahas tentang enkripsi data dan pengelolaan informasi yang sensitive yang akan memastikan bahwa perusahaan menggunakan kriptografi dengan benar dan efektif untuk melindungi kerahasiaan, integritas dan ketersediaan data.

A.11 Physical and Environmental Security (Keamanan Fisik dan Lingkungan)

Ini membahas keamanan fisik dan lingkungan pada organisasi atau perusahaan yang terbagi menjadi dua, yaitu:

A.11.1 untuk mencegah akses fisik yang tidak sah, kerusakan atau gangguan ke tempat organisasi atau data yang ada di dalamnya.

A.11.2 untuk mencegah kehilangan, kerusakan atau pencurian peralatan aset informasi perusahaan baik itu software atau file fisik.

Kontributor : Operator DC

Control :

- Menjaga semua lokasi lingkungan Organisasi/ Perusahaan seperti Tempat Umum (lobby, gate house, customer center), Gedung kantor, tempat khusus (DC, ruang server, Payroll HR);

- Fasilitas pemrosesan informasi harus dilindungi dari ancaman lingkungan dan bahaya dari akses yang tidak sah;

- Peralatan dipelihara untuk menjamin kelangsungannya;

- Membersihkanmejadanlayer/monitoruntukmenghindaripengungkapan informasi yang tidak sah

A.12 Operations Security (Keamanan Operasi)

Keamanan operasi memastikan bahwa fasilitas pemrosesan informasi berjalan dengan benar dan aman.

Kontributor : Divisi TI

Control :

- Kegiatan operasi dan pemeliharaan yang terdokumentasi;

- perubahanfasilitaspemrosesan;

- Menetapkan dan memantau ambang batas kapasitas untuk memenuhi proyeksi kapasitas;

- Melindungi semua notebook, server, desktop dari malware;

A.13 Communications Security (Keamanan Komunikasi)

Ini menekankan pada cara perusahaan melindungi informasi dalam jaringan. Terbagi menjadi dua :

A.13.1 manajemen keamanan jaringan, memastikan kerahasiaan, integritas dan ketersediaan informasi dalam jaringan tetap utuh

A.13.2 keamanan informasi dalamjourney, apakah itu ke bagian lain dari perusahaan, pihak ketiga, customer atau pihak lain yang berkepentingan.

Kontributor : Seluruh Unit Kerja Perusahaan & Divisi TI

Control :

- Semua jaringan & sistem informasi untuk vendor/ mitra dipisahkan;

- Mengaktifkan semua atribut keamanan jaringan untuk seluruh perangkat jaringan;

- Batasi koneksi untuk semua pengguna, vendor, dan mitra;

- Perlindungan informasi dengan menggunakan saluran jaringan seperti email dan saluran komunikasi lainnya.

A.14 System Acquisition, Development and Maintenance (Akuisisi, Pengembangan dan Pemeliharaan Sistem)

memastikan bahwa keamanan informasi menjadi bagian terpusat dan terpenting dari perusahaan.

Kontributor : Divisi TI

A.15 Supplier Relationships (Hubungan dengan Supplier)

Berisi perjanjian kontrak yang dimiliki perusahaan dengan pihak ketiga, serta memastikan bahwa kedua pihak mempertahankan tingkat keamanan informasi dan menyampaikan jasa yang disepakati.

Kontributor : Unit Kerja Umum/ Bagian Procurement

Control :

- Semua persyaratan keamanan informasi ditandatangani dalam perjanjian dengan vendor;

- Pemantauandanreviewterkaitkualitaslayanansupplier;

A.16 Information Security Incident Management (Manajemen Insiden Keamanan Informasi)

bagaimana mengelola dan melaporkan insiden keamanan. Proses ini melibatkan penjelasan karyawan mana saja yang harus bertanggung jawab terhadap tindakan tertentu sehingga penanganannya bisa konsisten dan efektif.

Kontributor : Seluruh Unit Kerja Perusahaan & Divisi TI

Control :

- Semua tindakan terhadap keamanan informasi harus dilaporkan kepada pihak yang tepat.

- Semua kejadian dan kelemahan keamanan informasi harus dilaporkan, dinilai dan diselidik

A.17 Information Security Aspects of Business Continuity Management (Aspek Keamanan Informasi dari Manajemen Bisnis Berkelanjutan)

Tujuan dari bagian ini adalah untuk menciptakan sistem yang efektif untuk mengelola gangguan bisnis.

Kontributor : Seluruh Unit Kerja Perusahaan & Divisi TI

Control :

- Mengklasifikasikan Kriteria (High – Low);

- Perlindungansystemdenganmenentukankriteria;

- Pembentukan BCM (Tim tanggap darurat);

d. Rencanakontijensidikembangkandandipelihara

A.18 Compliance (Kepatuhan)

Bagian ini memastikan bahwa organisasi mengidentifikasi hukum dan peraturan yang relevan untuk membantu dalam memahami persyaratan hukum dan kontrak mereka, mengurangi risiko ketidakpatuhan dan hukumannya.

Kontributor : Legal (Biro Hukum) & Divisi TI

Control :

- Penggunaan perangkat lunak yang legal (lisensi);

b. Ujikepatuhanatauperiksasetahunsekaliataubilaadaperubahansignifikan.

Referensi :

ISO/IEC 27001. 2013. Information Technology – Security Techniques – Information Security Management Systems – Requirements. [ebook]

https://mmsi.binus.ac.id/2017/11/17/keamanan-informasi/ https://www.itgovernance.co.uk/blog/iso-27001-the-14-control-sets-of-annex-a-

explained https://www.mas-software.com/blog/iso-27001-sistem-manajemen-keamanan-

informasi#3-a5-information-security-policies-kebijakan-keamanan-informasi https://www.e-spincorp.com/iso-27001-information-security-management-system-

isms-system-and-compliance-training/ https://bssn.go.id/rekap-serangan-siber-januari-april-2020/ https://berkas.dpr.go.id/ppid/dasar-

hukum/56dac0532fa692129a3196e43126dcc6.pdf https://jdih.kominfo.go.id/produk_hukum/unduh/id/532/t/peraturan+menteri+kom

unikasi+dan+informatika+nomor+4+tahun+2016+tanggal+11+april+2016